Denial of Service (DoS)-aanval: wat het is en hoe het te voorkomen?

Heb je ooit een ongewone traagheid in je netwerksnelheid of onverwachte onbeschikbaarheid van een bepaalde website gevoeld? De kans is groot dat er een Denial of Service-aanval(Denial of Service attack) aan de gang is. U bent misschien bekend met de term - Denial of Service , maar in werkelijkheid kan het moeilijk zijn om onderscheid te maken tussen een echte aanval en normale netwerkactiviteit. Denial of Service (of DoS)(Denial of Service (or DoS)) -aanval, die, zoals de naam al doet vermoeden, rechtstreeks verband houdt met het weigeren van een dienst, met name internet .

Een DoS -aanval is een soort aanval die de bronnen van een gebruiker opeet en het netwerk op de knieën brengt, waardoor legitieme gebruikers geen toegang krijgen tot een website. De DoS -aanval is en blijft een van de meest geavanceerde aanvallen waartegen men geen potentieel preventiebeleid heeft. In dit bericht zullen we enig licht werpen op wat een DoS -aanval is en hoe u deze beter kunt voorkomen en wat u moet doen als u weet dat u wordt aangevallen.

Wat is DoS of Denial of Service Attack ?

Bij een DoS -aanval verhindert een aanvaller met kwade bedoelingen dat gebruikers toegang krijgen tot een dienst. Hij doet dit door ofwel uw computer en zijn netwerkverbinding te targeten, ofwel de computers en het netwerk van de website die u probeert te gebruiken. Hij kan dus voorkomen dat u toegang krijgt tot uw e-mail of online accounts.

Stelt u zich een situatie voor waarin u probeert in te loggen op uw Internet Bankieren-(Internet Banking) account voor online transactie-activiteiten. Hoe vreemd het ook mag lijken, u wordt de toegang tot de website van de bank ontzegd, ondanks een snelle internetverbinding. Er kunnen nu twee mogelijkheden zijn: of je internetprovider is uit de lucht of je wordt aangevallen door DoS !

Bij een DoS -aanval stuurt de aanvaller een stortvloed aan overbodige verzoeken naar de hoofdserver van de betreffende website, die deze in feite overbelast en verdere verzoeken blokkeert voordat de capaciteit weer wordt behouden. Dit veroorzaakt een weigering van de binnenkomende legitieme verzoeken voor deze website en als gevolg daarvan bent u het slachtoffer( you’re the victim) .

De manieren van aanvallen kunnen echter verschillen op basis van de motieven van de aanvaller, maar dit is de meest gebruikelijke manier om een DoS -aanval uit te voeren. Andere manieren van aanvallen kunnen zijn: voorkomen dat een bepaalde persoon toegang krijgt tot een bepaalde website, de verbinding tussen twee machines aan de serverzijde blokkeren, waardoor de service wordt onderbroken, enz.

Sommige aanvallers grijpen ook in op een ander soort DoS -aanval: e-mailbombardementen(Email bombing) waarbij veel spam-e-mails worden gegenereerd en in je inbox terechtkomen(Inbox) , zodat elk verder verzoek aan de mailserver wordt uitgesloten. Dit kan op grote schaal gebeuren, zelfs op het e-mailaccount dat u door uw werkgevers wordt verstrekt, om nog maar te zwijgen van de openbare e-maildiensten zoals Yahoo, Outlook, enz(Yahoo, Outlook, etc) . U kunt zelfs geen legitieme e-mails meer ontvangen omdat uw toegewezen opslagquotum wordt opgevuld. Met veel variatie in hun ambities, kan de motivatie van aanvallers variëren van 'just-for-fun' tot financiële clinch tot wraak.

Gerelateerd(Related) : Browser blijft hangen bij Bericht controleren voordat u toegang krijgt tot uw browser .(Checking Your Browser Before Accessing)

Soorten DoS-aanvallen

Afhankelijk van de aard en de bedoeling van de aanval zijn er verschillende soorten programma's die kunnen worden gebruikt om DoS - aanvallen op uw netwerk uit te voeren. Noteer de onderstaande meest gebruikte DoS- aanvallen:

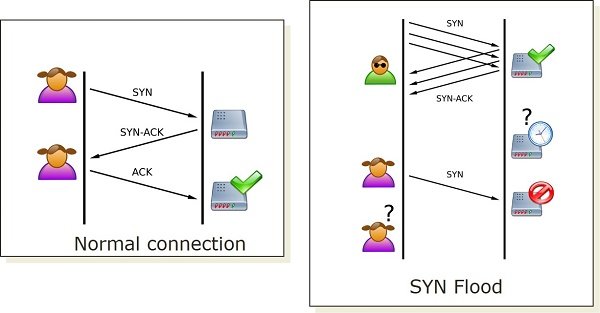

1] SYN Flood

SYN Flood maakt misbruik van de standaardmanier om een TCP- verbinding te openen. Wanneer een client een TCP -verbinding met de open poort van de server wil openen, verzendt deze een SYN -pakket. De server ontvangt de pakketten, verwerkt deze en stuurt vervolgens een SYN-ACK- pakket terug dat de informatie van de bronclient bevat die is opgeslagen in de Transmission Control Block (TCB) -tabel. Onder normale omstandigheden zou de client een ACK(ACK) -pakket terugsturen om het antwoord van de server te bevestigen en zo een TCP - verbinding te openen. Echter, bij een mogelijke SYN-overstromingsaanval(SYN flood attack), verzendt de aanvaller een leger verbindingsverzoeken met behulp van een parodie-IP-adres die door de doelmachine als legitieme verzoeken worden behandeld. Vervolgens wordt het druk met het verwerken van elk van deze verzoeken en probeert het een verbinding te maken voor al deze kwaadaardige verzoeken.

Onder normale omstandigheden zou de client een ACK(ACK) -pakket terugsturen om het antwoord van de server te bevestigen en zo een TCP - verbinding te openen. Bij een mogelijke SYN -floodaanval verstuurt de aanvaller echter een hele reeks verbindingsverzoeken met behulp van een parodie-IP-adres die door de doelcomputer als legitieme verzoeken worden behandeld. Vervolgens wordt het druk met het verwerken van elk van deze verzoeken en probeert het een verbinding te maken voor al deze kwaadaardige verzoeken. Dit zorgt ervoor dat de server blijft wachten op een ACK -pakket voor elk verbindingsverzoek dat eigenlijk nooit aankomt. Deze verzoeken vullen snel de TCB van de server(TCB)tabel voordat het een verbinding kan timen en dus alle verdere legitieme verbindingsverzoeken in de wachtrij worden geduwd.

Lees(Read) : Wat is Ransom Denial of Service(What is Ransom Denial of Service) ?

2] HTTP-overstroming

Dit wordt meestal gebruikt voor het aanvallen van webservices en applicaties. Zonder veel nadruk te leggen op netwerkverkeer met hoge snelheid, verstuurt deze aanval een compleet en schijnbaar geldig HTTP POST-verzoek(HTTP POST requests) . De aanvaller is specifiek ontworpen om de bronnen van de doelserver uit te putten en verstuurt een aantal van deze verzoeken om ervoor te zorgen dat de andere legitieme verzoeken niet door de doelserver worden verwerkt terwijl deze bezig is met het verwerken van de nepverzoeken. Toch zo eenvoudig, maar het is erg moeilijk om deze HTTP -verzoeken te onderscheiden van de geldige, aangezien de inhoud van de header in beide gevallen toelaatbaar lijkt.

3] Distributed Denial of Service Attack ( DDoS )

Distributed Denial of Service of DDoS - aanval is als de gedecoreerde officier in deze bende. Veel geavanceerd door niveaus boven de normale DoS -aanval, genereert DDoS het verkeer op de doelmachine via meer dan één computer. De aanvaller bestuurt meerdere gecompromitteerde computers en andere apparaten tegelijk en verdeelt de taak om de doelserver te overspoelen met verkeer, waarbij hij zwaar op zijn bronnen en bandbreedte vreet. De aanvaller kan uw computer ook gebruiken om een aanval op een andere computer uit te voeren als er aanhoudende beveiligingsproblemen zijn.

Hoe voor de hand liggend het ook is, een DDoS-aanval(DDoS attack) kan veel effectiever en reëler zijn in vergelijking met DoS . Sommige websites die gemakkelijk meerdere verbindingen aankunnen, kunnen eenvoudig worden uitgeschakeld door meerdere gelijktijdige spamverzoeken te verzenden. Botnets worden gebruikt om allerlei kwetsbare apparaten te rekruteren waarvan de veiligheid kan worden aangetast door er een virus in te injecteren en ze aan te melden voor het zombieleger(Zombie army) dat de aanvaller kan besturen en gebruiken voor een DDoS -aanval. Daarom(Hence) moet u, als normale computergebruiker, zich bewust zijn van mazen in de beveiliging in en rond uw systeem, anders zou u iemands vuile werk kunnen doen en er nooit iets van weten.

Preventie van DoS-aanvallen

DoS -aanvallen kunnen niet vooraf worden bepaald. Je kunt niet voorkomen dat je slachtoffer wordt van de DoS -aanval. Er zijn niet veel effectieve manieren om dat te doen. U kunt echter de kans verkleinen dat u deel uitmaakt van een dergelijke aanval waarbij uw computer kan worden gebruikt om een andere aanval aan te vallen. Let op onderstaande opvallende punten die u kunnen helpen de kansen in uw voordeel te krijgen.

- Implementeer een antivirusprogramma(antivirus) en firewall in uw netwerk als dit nog niet is gedaan. Dit helpt bij het beperken van het bandbreedtegebruik tot alleen geverifieerde gebruikers.

- Serverconfiguratie(Server configuration) kan de kans op een aanval helpen verkleinen. Als je netwerkbeheerder bent bij een bedrijf, kijk dan eens naar je netwerkconfiguraties en verscherp het firewallbeleid om te voorkomen dat niet-geverifieerde gebruikers de bronnen van de server aanspreken.

- Sommige services van derden(third-party services) bieden begeleiding en bescherming tegen DoS - aanvallen. Deze kunnen duur maar ook effectief zijn. Als u het kapitaal heeft om dergelijke services in uw netwerk te implementeren, kunt u maar beter aan de slag gaan.

DoS-aanvallen zijn over het algemeen gericht op spraakmakende organisaties(high-profile organizations) zoals bedrijven in de bank- en financiële sector, handels- en commerciële stubs, enz. Men moet volledig op de hoogte zijn en over zijn schouder blijven kijken om mogelijke aanvallen te voorkomen. Hoewel deze aanvallen niet direct verband houden met de diefstal van vertrouwelijke informatie, kan het de slachtoffers veel tijd en geld kosten om van het probleem af te komen.

Handige links:(Useful links:)

- Denial of Service-aanvallen(Service Attacks) voorkomen – MSDN

- Best practices voor het voorkomen van DoS/Denial of Service-aanvallen(Service Attacks) – MSDN

- Denial-of-Service-aanvallen(Denial-of-Service Attacks) begrijpen – US-Cert.go v

- Office 365 verdedigen tegen Denial(Against Denial) of Service-aanvallen - Lees(Service Attacks – Read) meer bij Microsoft

- Bron afbeelding Wikipedia.

Related posts

DDoS Distributed Denial of Service-aanvallen: bescherming, preventie

SmartByte Network Service veroorzaakt trage internetsnelheid op Windows 11/10

Wat is Ransom Denial of Service (RDoS)? Preventie en voorzorgsmaatregelen

Internet Explorer 11 uitschakelen als zelfstandige browser met Groepsbeleid

Hoe u kunt controleren of uw IP-adres lekt

Pop-ups toestaan of blokkeren in Chrome, Firefox, Edge, Opera, Internet Explorer

Cybercriminaliteit en de classificatie ervan - Georganiseerd en ongeorganiseerd

Screamer Radio is een fatsoenlijke internetradio-app voor Windows-pc

Groepssnelkiesnummer voor Firefox: belangrijke internetsites binnen handbereik

Kan het hele internet crashen? Kan overmatig gebruik het internet platleggen?

Het IP-adres van de router vinden op Windows 10 - IP-adres opzoeken

Brute Force-aanvallen - Definitie en preventie

Netwerkpictogram zegt Geen internettoegang, maar ik ben verbonden

Een gedeelde internetverbinding thuis gebruiken

Wat is de 403 Forbidden Error en hoe deze te verhelpen?

Yandex DNS Review: sneller, veiliger internet met bedieningselementen

Migreer snel van Internet Explorer naar Edge met deze tools

Internet werkt niet na een update op Windows 11/10

TACHYON Internet Security is een goed alternatief voor andere gratis tools

Hoe kunt u de instellingen van uw WiFi-router wijzigen of wijzigen?