Remote Credential Guard beschermt inloggegevens voor extern bureaublad

Alle gebruikers van systeembeheerders hebben één oprechte zorg: het beveiligen van inloggegevens via een verbinding met extern bureaublad(Desktop) . Dit komt omdat malware zijn weg naar elke andere computer kan vinden via de desktopverbinding en een potentiële bedreiging voor uw gegevens kan vormen. Dat is de reden waarom Windows OS de waarschuwing " Zorg ervoor dat u deze pc vertrouwt, verbinding maken met een niet-vertrouwde computer kan uw pc beschadigen(Make sure you trust this PC, connecting to an untrusted computer might harm your PC) " wanneer u verbinding probeert te maken met een extern bureaublad.

In dit bericht zullen we zien hoe de Remote Credential Guard -functie, die is geïntroduceerd in Windows 10 , kan helpen bij het beschermen van externe bureaubladreferenties in Windows 10 Enterprise en Windows Server .

Remote Credential Guard in Windows 10

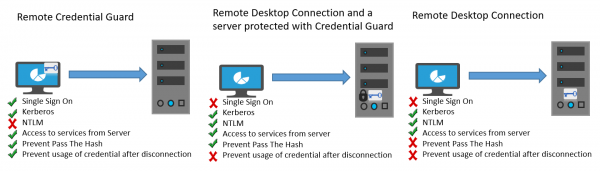

De functie is ontworpen om bedreigingen te elimineren voordat deze zich ontwikkelen tot een ernstige situatie. Het helpt u uw inloggegevens te beschermen via een verbinding met extern bureaublad(Desktop) door de Kerberos -verzoeken terug te leiden naar het apparaat dat de verbinding aanvraagt. Het biedt ook single sign-on-ervaringen voor Remote Desktop - sessies.

In het geval van een ongeluk waarbij het doelapparaat is gecompromitteerd, worden de inloggegevens van de gebruiker niet openbaar gemaakt, omdat zowel de referenties als de referentie-derivaten nooit naar het doelapparaat worden verzonden.

De modus operandi van Remote Credential Guard lijkt sterk op de bescherming die wordt geboden door Credential Guard op een lokale computer, behalve dat Credential Guard ook opgeslagen domeinreferenties beschermt via de Credential Manager .

Een persoon kan Remote Credential Guard op de volgende manieren gebruiken:

- Aangezien beheerdersreferenties(Administrator) zeer bevoorrecht zijn, moeten ze worden beschermd. Door Remote Credential Guard te gebruiken , kunt u er zeker van zijn dat uw inloggegevens zijn beschermd, aangezien er geen inloggegevens via het netwerk naar het doelapparaat kunnen worden doorgegeven.

- Helpdeskmedewerkers(Helpdesk) in uw organisatie moeten verbinding maken met apparaten die lid zijn van het domein en die kunnen worden gecompromitteerd. Met Remote Credential Guard kan de helpdeskmedewerker RDP gebruiken om verbinding te maken met het doelapparaat zonder zijn inloggegevens in gevaar te brengen voor malware.

Hardware- en softwarevereisten

Om een soepele werking van de Remote Credential Guard mogelijk te maken , moet u ervoor zorgen dat aan de volgende vereisten van Remote Desktop -client en -server wordt voldaan.

- De Extern bureaublad-client(Remote Desktop Client) en -server moeten lid zijn van een Active Directory-domein

- Beide apparaten moeten lid zijn van hetzelfde domein of de Extern bureaublad(Remote Desktop) -server moet lid zijn van een domein met een vertrouwensrelatie met het domein van het clientapparaat.

- De Kerberos -verificatie had moeten zijn ingeschakeld.

- Op de Remote Desktop -client moet minimaal Windows 10 , versie 1607 of Windows Server 2016 worden uitgevoerd .

- De Remote Desktop Universal Windows Platform- app ondersteunt Remote Credential Guard niet, dus gebruik de Remote Desktop klassieke Windows -app.

Remote Credential Guard inschakelen via het register(Registry)

Om Remote Credential Guard op het doelapparaat in te schakelen, opent u de Register-editor(Registry Editor) en gaat u naar de volgende sleutel:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Voeg een nieuwe DWORD-waarde toe met de naam DisableRestrictedAdmin . Stel de waarde van deze registerinstelling in op 0 om Remote Credential Guard in te schakelen .

Sluit de Register-editor.

U kunt Remote Credential Guard inschakelen door de volgende opdracht uit te voeren vanaf een verhoogde CMD:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

Schakel Remote Credential Guard in met Groepsbeleid(Group Policy)

Het is mogelijk om Remote Credential Guard op het clientapparaat te gebruiken door een groepsbeleid in(Group Policy) te stellen of door een parameter te gebruiken bij Verbinding met extern bureaublad(Remote Desktop Connection) .

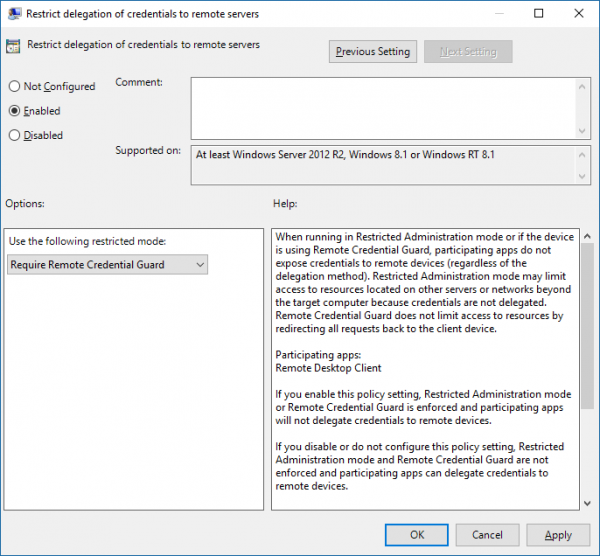

Navigeer vanuit de Group Policy Management Console naar (Group Policy Management Console)Computer Configuration > Administrative Templates > System > Credentials Delegation.

Dubbelklik nu op Delegatie van referenties naar externe servers beperken(Restrict delegation of credentials to remote servers) om het vak Eigenschappen te openen.

Kies nu in het vak Gebruik de volgende beperkte modus de optie (Use the following restricted mode)Remote Credential Guard vereisen. ( Require Remote Credential Guard. )De andere optie Beperkte beheerdersmodus(Restricted Admin mode) is ook aanwezig. Het belang ervan is dat wanneer Remote Credential Guard niet kan worden gebruikt, het de modus Beperkt beheer(Restricted Admin) zal gebruiken .

In ieder geval zullen noch de Remote Credential Guard noch de Restricted Admin -modus inloggegevens in leesbare tekst naar de Remote Desktop -server sturen.

Sta Remote Credential Guard toe(Allow Remote Credential Guard) door de optie ' Prefereer Remote Credential Guard(Prefer Remote Credential Guard) ' te kiezen.

Klik op OK(Click OK) en sluit de Group Policy Management Console af .

Voer nu vanaf een opdrachtprompt gpupdate.exe /force uit om ervoor te zorgen dat het groepsbeleidsobject(Group Policy) wordt toegepast.

Remote Credential Guard gebruiken(Use Remote Credential Guard) met een parameter voor Remote Desktop Connection

Als u Groepsbeleid(Group Policy) niet in uw organisatie gebruikt, kunt u de parameter remoteGuard toevoegen wanneer u Remote Desktop Connection start om Remote Credential Guard voor die verbinding in te schakelen.

mstsc.exe /remoteGuard

Waar u rekening mee moet houden bij het gebruik van Remote Credential Guard

- Remote Credential Guard kan niet worden gebruikt om verbinding te maken met een apparaat dat is gekoppeld aan Azure Active Directory .

- Remote Desktop Credential Guard werkt alleen met het RDP -protocol.

- Remote Credential Guard omvat geen apparaatclaims. Als u bijvoorbeeld vanaf de afstandsbediening toegang probeert te krijgen tot een bestandsserver en de bestandsserver een apparaatclaim vereist, wordt de toegang geweigerd.

- De server en client moeten worden geverifieerd met Kerberos .

- De domeinen moeten een vertrouwensrelatie hebben, of zowel de client als de server moeten deel uitmaken van hetzelfde domein.

- Remote Desktop Gateway is niet compatibel met Remote Credential Guard .

- Er worden geen inloggegevens gelekt naar het doelapparaat. Het doelapparaat verwerft echter nog steeds zelf de Kerberos- (Kerberos Service) servicetickets(Tickets) .

- Ten slotte moet u de inloggegevens gebruiken van de gebruiker die op het apparaat is ingelogd. Het gebruik van opgeslagen inloggegevens of andere inloggegevens dan de uwe is niet toegestaan.

Op Technet(Technet) leest u hier meer over .

Gerelateerd(Related) : Hoe u het aantal Remote Desktop-verbindingen(increase the number of Remote Desktop Connections) in Windows 10 kunt vergroten.

Related posts

Verhoog het aantal Remote Desktop-verbindingen in Windows 11/10

Windows-sleutel blijft hangen na overschakelen van Extern bureaublad-sessie

Kan niet kopiëren en plakken in Remote Desktop Session in Windows 10

Er is een authenticatiefout opgetreden, de gevraagde functie wordt niet ondersteund

Maak een snelkoppeling naar Remote Desktop Connection in Windows 11/10

Microsoft Remote Desktop Assistant voor Windows 10

Ulterius: gratis Remote Desktop-software om computers op afstand te beheren

Hoe Remote Desktop op uw Windows-pc te blokkeren -

Fix Remote Desktop-verbindingsproblemen en fouten op Windows 11/10

Voer CTRL+ALT+DEL uit op een externe computer met Extern bureaublad

Verbind Android met Windows 10 met Microsoft Remote Desktop

Extern bureaublad (RDP) gebruiken in Windows 11/10 Home

Fix Remote Desktop kan de computerfout niet vinden in Windows 11/10

Wijzig de luisterpoort voor Extern bureaublad

Ammyy Admin: Portable Secure Zero-Config Remote Desktop Software

RDP-verbinding wordt verbroken wanneer u Geluid op Extern bureaublad inschakelt

Verbind iPhone met Windows 10 pc met Microsoft Remote Desktop

Beste gratis Remote Desktop-software voor Windows 10

Verbinding met extern bureaublad inschakelen en gebruiken in Windows 11/10

NoMachine is een gratis en draagbare Remote Desktop Tool voor Windows PC