Surfaanvallen: kap Siri, Alexa, Google, Bixby met ultrasone golven

Stemassistenten helpen je bij dagelijkse klusjes, of het nu gaat om het maken van een afspraak met een klant om muziek af te spelen en meer. De markt met betrekking tot stemassistenten zit vol met opties: Google , Siri , Alexa en Bixby . Deze assistenten worden geactiveerd met spraakopdrachten en krijgen dingen voor elkaar. U kunt Alexa(Alexa) bijvoorbeeld vragen enkele nummers van uw keuze af te spelen. Deze apparaten kunnen worden gekaapt en gebruikt tegen de eigenaar van het apparaat. Vandaag leren we over surfaanvallen(Surfing Attacks) met behulp van ultrasone(Ultrasound) golven en de mogelijke problemen die dit met zich meebrengt.

Wat is een surfaanval?

Slimme apparaten zijn uitgerust met stemassistenten zoals Google Home Assistant , Alexa van Amazon , Siri van Apple en enkele niet zo populaire stemassistenten. Ik kon nergens op internet een definitie vinden , dus ik definieer het als volgt:

“Surfing attacks refer to hijacking of voice assistants using inaudible sounds such as Ultrasound waves, with an intention to access device owners’ data without the knowledge of owner”.

U weet misschien al dat menselijke oren alleen geluiden kunnen waarnemen tussen een reeks frequenties (20 Hz tot 20 KHz. Als iemand audiosignalen verzendt die buiten het audiospectrum van het menselijk oor vallen, kan de persoon ze niet horen. Hetzelfde geldt voor echografie(Ultrasounds) . De frequentie is voorbij de waarneming van menselijke oren.

De slechteriken begonnen ultrasone(Ultrasound) golven te gebruiken om apparaten zoals smartphones en slimme huizen te kapen die spraakopdrachten gebruiken. Deze spraakopdrachten met de frequentie van ultrasone(Ultrasound) golven gaan de menselijke waarneming te boven. Hierdoor kunnen hackers met behulp van de geluidsassistenten de gewenste informatie verkrijgen (die is opgeslagen in de spraakgestuurde slimme apparaten). Hiervoor gebruiken ze onhoorbare geluiden.

Voor surfaanvallen hoeven hackers niet in het zicht van het slimme apparaat te zijn om het te bedienen met behulp van spraakassistenten. Als er bijvoorbeeld een iPhone op tafel ligt, gaan mensen ervan uit dat de stem in de lucht kan bewegen, dus als een spraakopdracht door de lucht komt, kunnen ze de hackers opmerken. Maar dat is niet zo omdat stemgolven slechts een geleider nodig hebben om zich voort te planten.

Weet(Know) dat ook solide artefacten de stem kunnen helpen verspreiden zolang ze kunnen trillen. Een tafel van hout kan nog steeds stemgolven door het hout laten gaan. Dit zijn de ultrasone(Ultrasound) golven die worden gebruikt als commando's om dingen illegaal gedaan te krijgen op de smartphones van de doelgebruikers of andere slimme apparaten die gebruikmaken van stemassistenten zoals Google Home of Alexa .

Lezen(Read) : Wat is een wachtwoordsprayaanval(Password Spray Attack) ?

Hoe werken surfaanvallen?

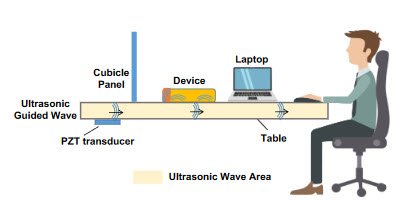

Met behulp van onhoorbare ultrasone golven die door het oppervlak kunnen reizen waar de machines staan. Als de telefoon bijvoorbeeld op een houten tafel staat, hoeven ze alleen maar een machine aan de tafel te bevestigen die ultrasone golven kan verzenden voor een surfaanval.

In feite is er een apparaat bevestigd aan de tafel van het slachtoffer of welk oppervlak dan ook dat hij of zij gebruikt om de stemassistent op te laten rusten. Dit toestel zet eerst het volume van slimme assistenten zachter zodat de slachtoffers niets vermoeden. De opdracht komt via het apparaat dat aan de tafel is bevestigd en het antwoord op de opdracht wordt ook verzameld door dezelfde machine of iets anders dat zich op een afgelegen plaats kan bevinden.

Er kan bijvoorbeeld een opdracht worden gegeven met de tekst " Alexa , lees alstublieft de sms die ik zojuist heb ontvangen". Dit commando is onhoorbaar voor mensen in de kamer. Alexa leest de sms met OTP (eenmalig wachtwoord) met een extreem lage stem voor. Dit antwoord wordt opnieuw vastgelegd door het kapende apparaat en verzonden naar waar de hackers maar willen.

Dergelijke aanvallen worden Surfing Attacks genoemd . Ik heb geprobeerd alle technische woorden uit het artikel te verwijderen, zodat zelfs een niet-techneut dit probleem kan begrijpen. Voor geavanceerd lezen, hier is een link naar een onderzoekspaper(a link to a research paper) waarin het beter wordt uitgelegd.

Lees volgende(Read next) : Wat zijn Living Off The Land-aanvallen(What are Living Off The Land attacks) ?

Related posts

Siri, Google Assistant en Cortana – Drie digitale assistenten vergeleken

De beste slimme stekkers in 2019 die werken met Alexa en Google Home

Shodan is een zoekmachine voor op internet aangesloten apparaten

Internet of Things (IoT) - Veelgestelde vragen (FAQ)

Wie is de eigenaar van IoT-gegevens? Fabrikant, eindgebruiker of een derde partij?

Hoe u in enkele minuten een Drop Cap in Google Documenten kunt maken

Hoe u Google Presentaties kunt laten doorlopen zonder te publiceren

Hoe u zich kunt afmelden voor Google FLoC (Privacy Sandbox) in Chrome

Google Docs-sneltoetsen voor pc met Windows 11/10

Anna Assistant is een perfecte stemassistent voor Google Chrome

Hoe u 'Maak een kopie'-links naar uw Google-bestanden met anderen kunt delen

De standaard afdrukinstellingen in Google Chrome wijzigen

Google Earth gebruiken in de Chrome-browser.

Download officiële Google Chrome-thema's voor uw browser

Hoe bestanden van LibreOffice rechtstreeks in Google Drive op te slaan

Contact opnemen met Google AdSense via e-mail

Fix ERR_SPDY_PROTOCOL_ERROR fout in Google Chrome

Fouten bij het downloaden van bestanden in de Google Chrome-browser herstellen

Android-fragmentatie Definitie, probleem, probleem, grafiek

Google vs Bing - De juiste zoekmachine voor u vinden