Wat is een man-in-the-middle-aanval (MITM): definitie, preventie, hulpmiddelen

Het online beschermen van onze gegevens zal nooit een gemakkelijke taak zijn, vooral tegenwoordig wanneer aanvallers regelmatig nieuwe technieken en exploits uitvinden om uw gegevens te stelen. Soms zijn hun aanvallen niet zo schadelijk voor individuele gebruikers. Maar grootschalige aanvallen op sommige populaire websites of financiële databases kunnen zeer gevaarlijk zijn. In de meeste gevallen proberen de aanvallers eerst wat malware op de computer van de gebruiker te pushen. Soms werkt deze techniek echter niet.

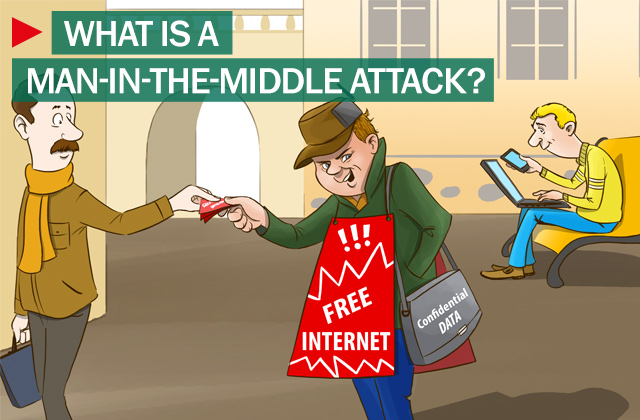

Bron afbeelding: Kaspersky.

Wat is een man-in-the-middle-aanval?

Een populaire methode is de man-in-the-middle-aanval(Man-In-The-Middle attack) . Het is ook bekend als een bucket brigade-aanval(bucket brigade attack) , of soms Janus-aanval(Janus attack) in cryptografie. Zoals de naam al doet vermoeden, houdt de aanvaller zichzelf tussen twee partijen, waardoor ze denken dat ze rechtstreeks met elkaar praten via een privéverbinding, terwijl in feite het hele gesprek wordt gecontroleerd door de aanvaller.

Een man-in-the-middle-aanval kan alleen succesvol zijn wanneer de aanvaller een wederzijdse authenticatie tussen twee partijen vormt. De meeste cryptografische protocollen bieden altijd een vorm van eindpuntverificatie, met name om MITM- aanvallen op gebruikers te blokkeren. Het SSL(Secure Sockets Layer (SSL)) -protocol (Secure Sockets Layer) wordt altijd gebruikt om een of beide partijen te authenticeren met behulp van een wederzijds vertrouwde certificeringsinstantie.

Hoe het werkt

Laten we zeggen dat er drie personages in dit verhaal zijn: Mike , Rob en Alex . Mike wil met Rob communiceren . Ondertussen verhindert Alex (aanvaller) het gesprek af te luisteren en voert hij namens Mike een vals gesprek met Rob . Eerst(First) vraagt Mike Rob om zijn publieke sleutel. Als Rob zijn sleutel aan Mike geeft, onderschept Alex , en zo begint de "man-in-the-middle-aanval". Alex stuurt vervolgens een vervalst bericht naar Mikedie beweert van Rob te zijn, maar inclusief de openbare sleutel van Alex . Mike gelooft gemakkelijk dat de ontvangen sleutel van Rob is, terwijl dat niet waar is. Mike versleutelt zijn bericht onschuldig met de sleutel van Alex en stuurt het geconverteerde bericht terug naar Rob .

Bij de meest voorkomende MITM- aanvallen gebruikt de aanvaller meestal een wifi -router om de communicatie van de gebruiker te onderscheppen. Deze techniek kan worden opgelost door gebruik te maken van een router met enkele kwaadaardige programma's om gebruikerssessies op de router te onderscheppen. Hier configureert de aanvaller eerst zijn laptop als wifi - hotspot, waarbij hij een naam kiest die veel wordt gebruikt in een openbare ruimte, zoals een luchthaven of coffeeshop. Zodra een gebruiker verbinding maakt met die kwaadaardige router om websites zoals sites voor online bankieren of handelssites te bereiken, registreert de aanvaller de inloggegevens van een gebruiker voor later gebruik.

Preventie en hulpmiddelen voor man-in-the-middle-aanvallen

De meeste effectieve verdedigingen tegen MITM zijn alleen te vinden aan de router- of serverzijde. U heeft geen specifieke controle over de veiligheid van uw transactie. In plaats daarvan kunt u sterke codering gebruiken tussen de client en de server. In dit geval authenticeert de server het verzoek van de client door een digitaal certificaat te presenteren, waarna de enige verbinding tot stand kan worden gebracht.

Een andere methode om dergelijke MITM- aanvallen te voorkomen, is om nooit rechtstreeks verbinding te maken met open wifi - routers. Indien u dit wenst, kunt u gebruik maken van een browser plug-in zoals HTTPS Everywhere of ForceTLS . Deze plug-ins helpen u bij het tot stand brengen van een veilige verbinding wanneer de optie beschikbaar is.

Volgende lezen(Read next) : Wat zijn Man-in-the-Browser-aanvallen(Man-in-the-Browser attacks) ?

Related posts

Internetbeveiligingsartikel en tips voor Windows-gebruikers

5 Beste Firefox-privacy-add-ons voor online veiligheid

Tips, tools en services voor online reputatiebeheer

Hoe u kunt controleren of een link veilig is of niet met uw webbrowser?

Ontdek of uw online account is gehackt en of e-mail- en wachtwoordgegevens zijn gelekt

Wat is cyberpesten? Hoe te voorkomen en te melden?

7 manieren waarop ASUS ouderlijk toezicht uw kinderen beschermt

Donkere patronen: websitetrucs, voorbeelden, typen, herkennen en vermijden

Tips om veilig te blijven op openbare computers

Globus Free VPN Browser review: versleutel al het verkeer, blader anoniem

Vermijd oplichting door online technische ondersteuning en oplossingen voor pc-opruiming

Bescherm uw kinderen tegen inhoud voor volwassenen met Clean Browsing

Browser-vingerafdrukken. Browservingerafdrukken uitschakelen

Verhoogt Internet Download Manager de downloadsnelheid?

Top 10 meest voorkomende online-, internet- en e-mailzwendel en fraude

Beste gratis tools voor online videoconferenties ZONDER registratie

DDoS Distributed Denial of Service-aanvallen: bescherming, preventie

Beste gratis online tools voor het maken van stroomdiagrammen

Gratis hulpprogramma's voor netwerk- en internetverkeersmonitor voor Windows 11/10

De beste apps om internetgebruik te controleren