Computer- en e-mailbewaking of spionagesoftware detecteren

Als u een systeembeheerder bent, is het een vrij veel voorkomende taak om het e-mail- en pc-gebruik van uw werknemers in de gaten te houden, zodat u de productiviteit kunt bewaken en ervoor kunt zorgen dat er geen gevaarlijke bestanden uw netwerk binnenkomen. Hetzelfde geldt ook voor ouders(applies to parents) en leerkrachten, die voor hun eigen veiligheid het pc-gebruik van een kind in de gaten willen houden.

Helaas zijn er momenten waarop monitoringsoftware niet wordt verwelkomd of gewaardeerd. Hackers, snuffelaars of overdreven IT-beheerders kunnen allemaal de grenzen te ver verleggen. Als je je zorgen maakt over je privacy(worried about your privacy) , kun je leren hoe je computer- en e-mailmonitoring of spionagesoftware kunt detecteren door deze stappen te volgen.

Monitoring thuis, op school of op het werk(Monitoring at Home, School, or Work)

Voordat u begint te kijken hoe u bepaalde soorten computer- en e-mailcontrole kunt detecteren, moet u mogelijk uw rechten bepalen. Als werknemer kunnen uw rechten op ongefilterde toegang tot internet, e-mail of algemeen pc-gebruik veel lager zijn, hoewel dat niet betekent dat er geen grenzen zijn die niet overschreden kunnen worden(boundaries that can’t be crossed) .

U bent mogelijk niet de eigenaar van de apparatuur en afhankelijk van uw contract heeft uw werkgever of school mogelijk het recht om gegevens over uw pc-gebruik vast te leggen. Hoewel er manieren zijn om dit te controleren, kunt u dit mogelijk niet stoppen of er omheen werken. Hetzelfde geldt in een educatieve omgeving, waar strikte controles op pc- en internetgebruik waarschijnlijk zijn.

Het is echter een heel ander scenario voor een persoonlijke pc op een thuisnetwerk. Uw pc, uw regels - tenzij het niet uw apparatuur is. Ouders kunnen bijvoorbeeld monitoringsoftware plaatsen om hun kinderen te beschermen, maar dat geldt ook voor misbruikende partners of kwaadwillende hackers duizenden kilometers verderop.

Of het nu thuis, op school of op kantoor is, er zijn een aantal manieren waarop u kunt controleren op het typische soort computer- of e-mailmonitoring dat kan plaatsvinden.

Controleren op e-mailbewakingssoftware(Checking for Email Monitoring Software)

Als u wilt controleren op e-mailmonitoring, moet u eerst overwegen of u een persoonlijk, zakelijk of educatief e-mailaccount gebruikt. Voor zakelijke of educatieve accounts heeft een systeembeheerder waarschijnlijk de bevoegdheid om op elk moment toegang te krijgen tot uw e-mails, waarbij alle e-mails worden gerouteerd via een beveiligde server die zij mogelijk ook beheren.

Als dat het geval is, moet u er altijd(always) van uitgaan dat uw e-mails op de een of andere manier worden gecontroleerd. Het kan actief worden gecontroleerd, waarbij elke e-mail wordt gecontroleerd en vastgelegd, of de controle kan minder specifiek zijn, met informatie over wanneer u e-mails verzendt en ontvangt (evenals de ontvangers of afzenders) afzonderlijk geregistreerd.

Zelfs met minder actieve controle kan een beheerder van een zakelijk of educatief e-mailaccount uw wachtwoord opnieuw instellen om op elk moment toegang te krijgen tot uw e-mails.

E-mailheaders controleren(Checking Email Headers)

U kunt meestal bepalen of uw e-mails via een zakelijke e-mailserver worden gerouteerd door naar de kopteksten van e-mails(headers for emails) die u ontvangt te kijken. In Gmail kunt u bijvoorbeeld de kopteksten opzoeken door een e -mail te openen en het menupictogram met de drie stippen(three-dots menu icon ) in de rechterbovenhoek te selecteren. Selecteer uit de opties de optie Origineel(Show Original ) weergeven.

Kijkend naar de headers, zal de Received -header laten zien waar de e-mail vandaan komt en de e-mailserver die wordt gebruikt. Als de e-mail via een bedrijfsserver wordt gerouteerd of door een filter wordt gescand, kunt u ervan uitgaan dat de e-mail wordt (of kan worden) geregistreerd en gecontroleerd.

Proxyservers gebruiken(Using Proxy Servers)

Als u een desktop-e-mailclient zoals Microsoft Outlook gebruikt, is het mogelijk dat uw e-mails worden gecontroleerd via een proxyserver. Een proxyserver kan worden gebruikt om bepaalde gegevens te loggen en door te sturen naar andere servers.

Je kunt je proxy-instellingen op Windows 10 controleren in het menu Windows-instellingen(Windows Settings) (als je hier toegang toe hebt).

- Klik om te beginnen met de rechtermuisknop op het menu Start en selecteer de optie Instellingen(Settings) .

- Selecteer in Windows-instellingen Netwerk en internet(Network & Internet) > Proxy . Als u een proxyserver gebruikt, wordt deze vermeld in het gedeelte Een proxyserver gebruiken(Use a proxy server) .

Het is ook mogelijk dat uw Outlook - postvakinstellingen zijn ontworpen om via een e-mailserver via een specifieke proxy te routeren. Dit wordt ingesteld wanneer uw accountmailbox wordt toegevoegd aan Outlook , dat voor zakelijke apparaten waarschijnlijk automatisch voor u wordt geconfigureerd.

Helaas is de enige manier om dit te testen (zonder zelf beheerderstoegang) het verzenden en ontvangen van e-mails tussen een persoonlijk account en een account waarvan u vermoedt dat het wordt gecontroleerd. Door de e-mailheaders te controleren, kunt u mogelijk zien of een proxyserver wordt gebruikt met behulp van de Received- of X-Forwarded-For- headers.

Controleren op bewakingssoftware(Checking for Monitoring Software)

Een meer typische methode van digitale bewaking is door middel van software die op uw pc is geïnstalleerd, waarmee uw webactiviteit, de software die u gebruikt en zelfs uw microfoon-, webcam- en toetsenbordgebruik wordt bijgehouden. Vrijwel alles wat u op uw pc doet, is logbaar met de juiste software.

Zoeken naar de tekenen dat u wordt gecontroleerd, kan echter een beetje moeilijker zijn. Er is niet altijd een handig pictogram in de Windows -taakbalk om naar te zoeken, dus je zult wat dieper moeten graven.

Windows Taakbeheer controleren(Checking Windows Task Manager)

Als u vermoedt dat er software op uw Windows-pc staat die uw activiteit registreert, kunt u het beste eerst uw lijst met lopende processen controleren met Taakbeheer(Task Manager) . Daar vindt u een lijst met alle actieve software op uw pc.

- Om Taakbeheer te openen, klikt u met de rechtermuisknop op het menu Start en selecteert u de optie (Start)Taakbeheer(Task Manager) .

- In het venster Taakbeheer(Task Manager) ziet u een lijst met actieve apps en services. U kunt ook overschakelen naar het tabblad Details voor een duidelijkere lijst van alle actieve (Details)uitvoerbare bestanden(executable files) .

Het uitvoeren van processen met niet-beschrijvende namen zou uw vermoedens moeten wekken (hoewel niet altijd). Hoewel het tijdrovend kan zijn, moet u een zoekmachine gebruiken om elk lopend proces achtereenvolgens te onderzoeken.

ntoskrnl.exe is bijvoorbeeld een volkomen legitiem (en essentieel) Windows-proces. Als je echter student.exe (de monitoring-app voor de LanSchool- monitoringservice voor scholen) in de lijst hebt gezien, kun je ervan uitgaan dat je wordt gecontroleerd.

U moet ook zoeken naar algemene verbindingssoftware voor extern bureaublad, zoals VNC , LogMeIn of TeamViewer . Met deze apps voor het delen van schermen(screen sharing apps) kan een externe gebruiker de controle over uw pc overnemen, waardoor ze apps kunnen openen, taken kunnen uitvoeren, uw schermgebruik kunnen registreren en meer.

Windows heeft ook zijn eigen externe desktopservice(own remote desktop service) , waardoor andere Windows -pc's uw pc kunnen bekijken en bedienen. Het goede nieuws is dat met RDP - verbindingen doorgaans slechts één persoon tegelijkertijd een scherm kan bekijken. Zolang u bent ingelogd, mag een andere gebruiker uw pc niet kunnen bekijken of bedienen.

Kijken naar actieve netwerkverbindingen(Looking at Active Network Connections)

De procesmanager is een goede manier om te controleren op actieve monitoringsoftware, maar dit werkt alleen als de software op dat moment actief is. In bepaalde instellingen (zoals een schoolomgeving) heb je mogelijk geen toestemming om Taakbeheer(Task Manager) te openen om in de eerste plaats te kijken.

De meeste logboeksoftware werkt meestal door gegevens lokaal op te nemen en naar een server of beheerder elders te verzenden. Dit kan lokaal zijn (op uw eigen netwerk) of naar een op internet gebaseerde server. Hiervoor moet je kijken naar de actieve netwerkverbindingen op je pc.

Een manier om dit te doen is door de ingebouwde Resource Monitor te gebruiken . Met deze weinig bekende Windows - app kunt u alle actieve communicatie, zowel inkomend als uitgaand, vanaf uw pc bekijken. Het is ook een app die vaak beschikbaar blijft op zakelijke en educatieve pc's.

- Om Resource Monitor te openen , klikt u met de rechtermuisknop op het menu Start en selecteert u (Start)Uitvoeren(Run) .

- Typ resmon in het vak Uitvoeren(Run) en selecteer OK .

- Selecteer het tabblad Netwerk(Network) in het venster Bronnenmonitor . (Resource Monitor )Vanaf hier ziet u een lijst met actieve verbindingen. In het vak Processen met netwerkactiviteit(Processes with Network Activity ) ziet u processen die gegevens verzenden en ontvangen, zowel lokaal als naar internetgebaseerde services.

In het vak Netwerkactiviteit(Network Activity ) ziet u deze processen opnieuw vermeld, maar met de actieve verbindingen (met IP-adressen) vermeld. Als u wilt weten welke poorten worden gebruikt om de verbindingen tot stand te brengen, of als u poorten op uw pc wilt openen(open ports on your PC) waarop processen actief naar verbindingen luisteren, bekijkt u de vakken TCP-verbindingen(TCP Connections ) en Luisterpoorten .(Listening Ports)

Alle verbindingen met andere apparaten in gereserveerde IP-bereiken (bijv. 10.0.0.1 tot 10.255.255.255 of 192.168.0.1 tot 192.168.255.255) betekent dat gegevens worden gedeeld via uw netwerk, maar verbindingen met andere bereiken wijzen naar een op internet gebaseerde beheerserver .

Mogelijk moet u enkele van de hier vermelde processen onderzoeken om mogelijke apps te identificeren. Als u bijvoorbeeld een proces opmerkt dat u niet herkent met een aantal actieve verbindingen, veel gegevens verzendt en ontvangt, of een ongebruikelijke poort gebruikt (meestal een 5-cijferig nummer), gebruik dan een zoekmachine om het te onderzoeken verder.

Toetsenbord-, webcam- en microfoonregistratie herkennen(Spotting Keyboard, Webcam, and Microphone Logging)

Pc-bewakingssoftware gaat niet alleen over het registreren van uw internetgebruik, het kan veel persoonlijker blijken te zijn. Waar mogelijk kunnen dergelijke apps (en kunnen) uw webcam en het gebruik controleren, of alle actieve toetsaanslagen opnemen die u maakt. Alles wat u typt, zegt of doet op uw pc, kan worden opgenomen en later worden bekeken.

Als dit gebeurt, moet je proberen de borden te herkennen. De meeste ingebouwde en externe webcams(external webcams) geven een lampje weer (meestal een groene of witte LED ) om aan te geven dat een webcam actief is. Het gebruik van de microfoon(Microphone) is lastiger te herkennen, maar je kunt controleren welke geluiden een microfoon detecteert in het menu Geluidsinstellingen .(Sound)

- Klik hiervoor met de rechtermuisknop op het geluidspictogram in het snelle toegangsgebied van de taakbalk. Selecteer in de opties Open Geluidsinstellingen(Open Sound settings) .

- In het menu Geluid beweegt de schuifregelaar (Sound)Test je microfoon(Test your microphone ) op en neer met geluiden die door je microfoon worden opgepikt.

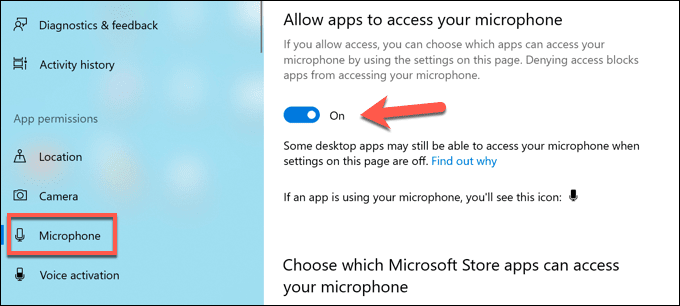

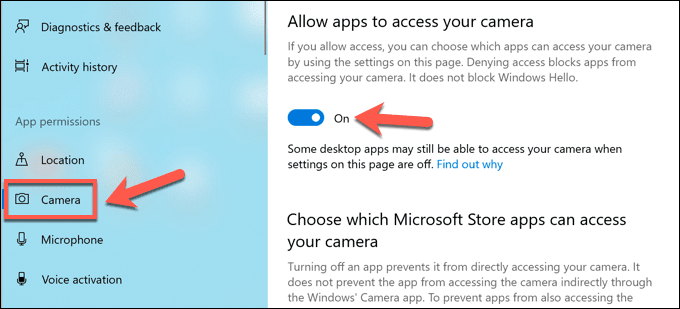

Als je toestemming hebt om dit te doen, kun je de toegang tot je microfoon of camera blokkeren(block access to your mic or camera) in het menu Instellingen van Windows.

- Om dit menu te openen, klikt u met de rechtermuisknop op het menu Start en selecteert u Instellingen.(Settings.)

- Selecteer in het menu Instellingen de optie (Settings )Privacy . Schakel in het gedeelte Microfoon de regelaars (Microphone )Toestaan dat apps toegang hebben tot uw microfoon(Allow apps to access your microphone ) en Desktop-apps toegang krijgen tot uw microfoonschuifregelaars(Allow desktop apps to access your microphone ) uit om alle microfoontoegang te stoppen. U kunt ook afzonderlijke apps blokkeren door de schuifregelaar naast elk app-item te selecteren.

- In het gedeelte Camera kunt u cameratoegang uitschakelen door de schuifregelaars Apps toegang tot uw camera(Allow apps to access your camera ) toestaan en Desktop-apps toegang(Allow desktop apps to access your camera) tot uw camera toestaan te selecteren . U kunt ook afzonderlijke apps stoppen door de schuifregelaar naast elk item te selecteren.

De bovenstaande stappen zouden je moeten helpen om te beperken wat iemand kan zien of horen, maar het kan zijn dat je aanvullende stappen moet nemen om keylogging-pogingen te blokkeren(block keylogging attempts) .

Bescherming tegen overheidstoezicht(Protecting Against Government Monitoring)

De methoden die we hierboven hebben geschetst, werken goed om het soort monitoring te herkennen dat u thuis of op het werk kunt verwachten, maar het is minder waarschijnlijk dat ze zullen werken om toezicht door de overheid te detecteren. In bepaalde delen van de wereld wordt uw digitale activiteit waarschijnlijk geregistreerd en gecensureerd.

Bescherming tegen dit soort computermonitoring online kan moeilijk zijn, maar het is niet onmogelijk. Sommige van de beste virtuele privénetwerken(best virtual private networks) kunnen werken in gebieden van de wereld waar internetcensuur gebruikelijk is, maar je kunt Tor ook gebruiken(use Tor) om beperkingen te omzeilen en in plaats daarvan je privacy te beschermen.

Helaas is de enige manier om echt te voorkomen dat overheidsagenten uw digitale gebruik in de gaten houden, door over te schakelen naar versleutelde platforms voor communicatie. Er bestaan een aantal gecodeerde chatplatforms(encrypted chat platforms) , zoals Signal , die end-to-end-codering ondersteunen, zodat u vrij kunt chatten zonder angst voor censuur.

Bescherm uzelf tegen snoopers(Protect Yourself Against Snoopers)

Zoals de bovenstaande stappen laten zien, zijn er een aantal manieren waarop bedrijfsbeheerders, aanmatigende ouders, ontevreden exen, kwaadwillende hackers en zelfs overheidsspionnen uw pc-gebruik kunnen controleren. Dit is niet altijd iets dat u kunt controleren, vooral als u een werknemer bent die een bedrijfsnetwerk gebruikt.

Als u echter een persoonlijke pc gebruikt, zijn er stappen die u kunt nemen om uw pc te beschermen. Het gebruik van een virtueel particulier netwerk(virtual private network) is een geweldige manier om uw internetgebruik te verbergen, maar het kan ook uitgaande pogingen om verbinding te maken met uw pc blokkeren. U kunt ook overwegen uw pc uit te breiden met een firewall van derden(third-party firewall) om onnodige toegang te voorkomen.

Als u zich echt zorgen maakt over uw netwerkbeveiliging(network security) , kunt u kijken naar andere manieren om uw pc-gebruik te isoleren. Je zou kunnen overschakelen naar een Linux-distributie(Linux distribution) , die meer beveiliging biedt dan een typische Windows -pc. Als je white-hat wilt worden, kun je zelfs denken aan een Linux-distro voor hacking(Linux distro for hacking) , waarmee je je netwerk kunt testen op beveiligingslekken.

Related posts

Wat betekenen BCC en CC? Basis e-maillingo begrijpen

De beste gratis versleutelingssoftware in 2021

De beste manier om over te schakelen naar een nieuw e-mailadres

Beste gratis panoramasoftware

6 manieren om grote bestanden als e-mailbijlagen te verzenden

De oorspronkelijke locatie van een e-mail volgen via het IP-adres?

Casten naar Roku TV vanaf pc of mobiel

Gaat uw computer willekeurig vanzelf aan?

Heeft u echt antivirussoftware nodig op uw Windows- of Mac-computer?

Hoe u uw eigen gepersonaliseerde e-mailadres voor een domein kunt maken

Hoe een Steam "Pending Transaction" -fout te repareren

Hoe u automatisch e-mailbijlagen kunt opslaan in cloudopslag

OLED versus MicroLED: moet je wachten?

Kun je je Twitch-naam wijzigen? Ja, maar wees voorzichtig

Een bestand openen zonder extensie

Hoe Disney Plus-foutcode 83 op te lossen

Twitch-video's downloaden

VERT.ZOEKEN gebruiken in Google Spreadsheets

De taal op Netflix wijzigen

Hoe maak je een screenshot op Steam